Méthodes et procédures de confidentialité des données en salle blanche

1. Objet et Domaine d'Application

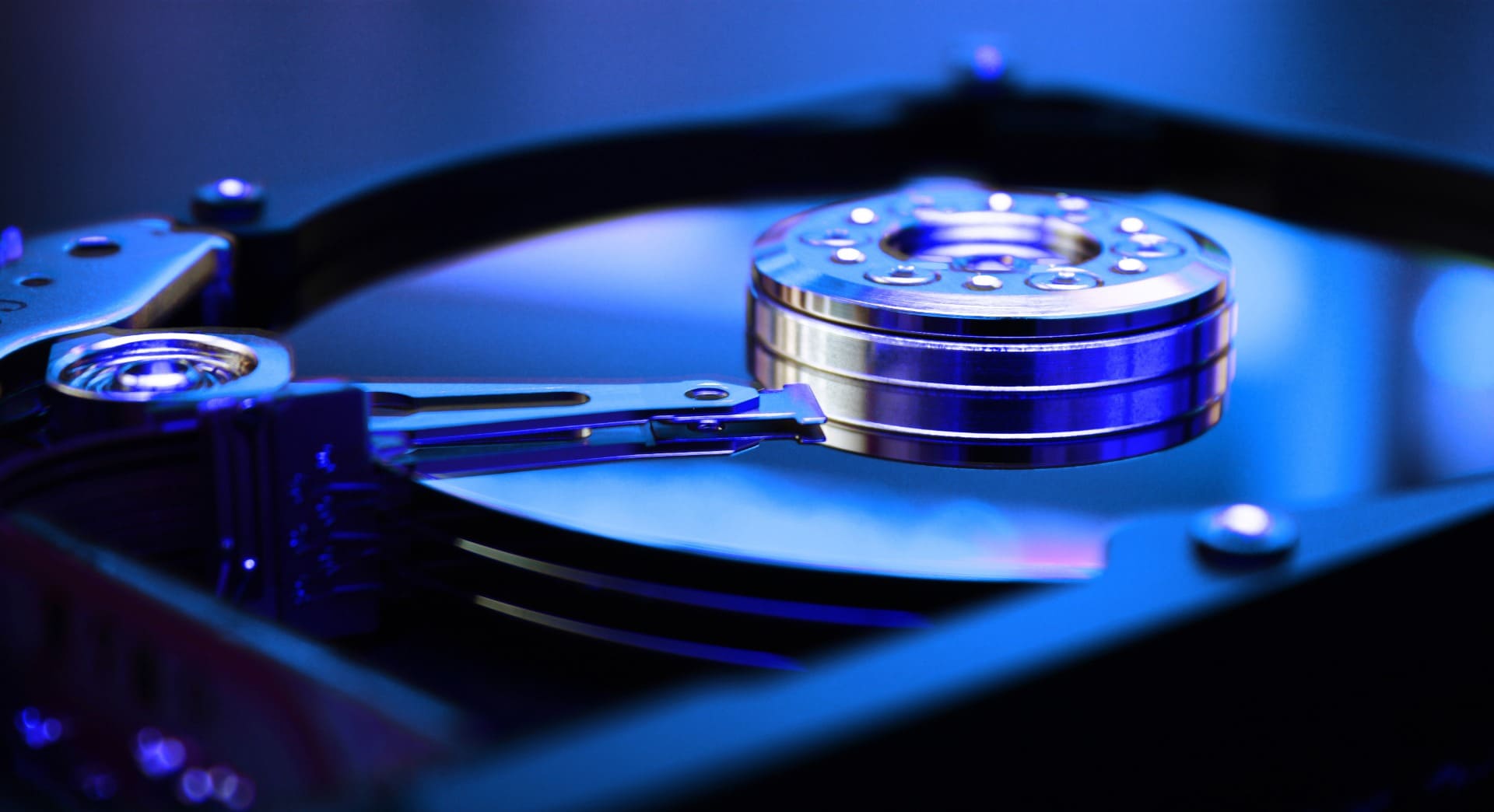

Cette page définit le cadre strict pour assurer la confidentialité, l'intégrité et la sécurité des données sensibles lors d'opérations de récupération de données sur des supports défaillants (disques durs, SSD, clés USB, smarphone, etc.) dans un environnement de salle blanche (classe ISO 5 à 7). Elle s'applique à tout personnel technique, ingénieur et visiteur accédant à la zone.

2. Classification des Données et Évaluation des Risques

-

Niveau de Sensibilité : Les données en cours de récupération sont considérées comme Critiques/Confidentielles par défaut jusqu'à preuve du contraire.

-

Évaluation Préalable : Avant toute manipulation, une évaluation des risques est conduite pour identifier le type de données (Personnel Identifiable, Propriété Intellectuelle, Données Financières, etc.) et adapter le niveau de protection.

3. Contrôles d'Accès Physiques et Logiques

| Zone | Procédures |

|---|---|

| Accès à la Salle Blanche | • Accès restreint par badge biométrique et/ou code PIN à une liste nominative pré-approuvée. • Journal d'accès (logs) numérique conservé pour un an minimum. • Portes à sas ou interlock pour éviter les ouvertures simultanées. |

| Poste de Travail Sécurisé | • Stations de travail dédiées, déconnectées en permanence de tout réseau (Internet, LAN, Wi-Fi, Bluetooth désactivé). • Utilisation de logiciels de récupération portable depuis des médias stériles (CD/DVD gravé en one-time ou clé USB chiffrée et dédiée). • Aucun logiciel non essentiel ou non approuvé installé. |

| Gestion des Supports | • Tout support entrant (défaillant) et sortant (récupéré) est enregistré dans un système de traçabilité avec numéro de suivi unique. • Les supports sont stockés dans des armoires fermées à clé ou des conteneurs sécurisés lorsqu'ils ne sont pas manipulés. |

4. Procédures Opérationnelles de Manipulation

| Étape | Procédure de Confidentialité |

|---|---|

| 1. Réception & Enregistrement | • Le support client est immédiatement placé dans une enveloppe anti-statique scellée à son arrivée. • Attribution d'un ID unique. Toute référence au client ou au contenu est faite via cet ID. |

| 2. Diagnostic & Imagerie | • La création de l'image bit-to-bit (clone) du support défaillant est la première action. • Travail uniquement sur l'image clonée, jamais sur le support original (sauf nécessité technique absolue). • Les fichiers d'image sont chiffrés immédiatement après création (AES-256 standard). |

| 3. Analyse & Récupération | • Les analyses et recherches de fichiers sont effectuées sur l'image chiffrée. • Les fichiers récupérés sont extraits vers un support de destination vierge, appartenant au laboratoire, et immédiatement chiffrés. |

| 4. Restitution | • Les données récupérées (chiffrées) sont transférées sur un nouveau support appartenant au client ou un support neutre. • La clé de chiffrement est communiquée au client via un canal séparé (ex: téléphone, en main propre). |

| 5. Effacement Sécurisé | • À la fin du processus et après accord du client, toutes les copies intermédiaires (images, fichiers extraits) sont effacées de manière sécurisée et irrécupérable (algorithme DoD 5220.22-M ou Gutmann). • Le support de travail interne est formaté de manière sécurisée. |

5. Formation et Conscience du Personnel

-

Formation Annuelle Obligatoire sur les protocoles de sécurité, la protection des données (RGPD/autres réglementations) et les risques sociaux (ingénierie sociale).

-

Signature d'un Accord de Confidentialité (NDA) par chaque technicien et employé.

-

Culture du "Need-to-Know" : Un technicien n'a accès qu'aux informations strictement nécessaires à sa tâche.

6. Gestion des Incidents

-

Déclaration Immédiate de tout incident de sécurité (intrusion, perte de support, exposition de données) au responsable sécurité.

-

Procédure de Contingence pour contenir l'incident, en notifier le client et les autorités si nécessaire (selon la réglementation).

7. Audit et Conformité

-

Audits Internes Trimestriels pour vérifier la conformité aux procédures (vérification des logs, de la traçabilité des supports, etc.).

-

Audits Externes Annuels par un tiers indépendant pour certification (ex: ISO 27001).

-

Vérification Régulière de l'efficacité des méthodes d'effacement sécurisé.

8. Documentation

-

Tenue à jour d'un carnet de bord numérique ou physique pour chaque dossier, détaillant toutes les actions entreprises, les outils utilisés et les personnes y ayant accédé.

-

Conservation des preuves de chaine de traçabilité et des certificats d'effacement.